Canary URLs, honeypots para tontos

Los canarios se utilizaban en las minas para detectar concentración altas de gases tóxicos, si el canario moría era momento de evacuar la mina para evitar que los obreros corran la misma suerte.

En la era digital los “canarios” se utilizan para detectar cuando alguien tiene acceso a información comprometedora. Consisten en URLs únicas que son monitoreadas para controlar si alguien accede a ellas.

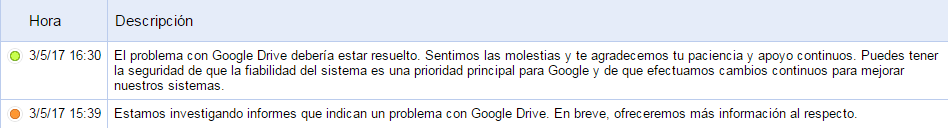

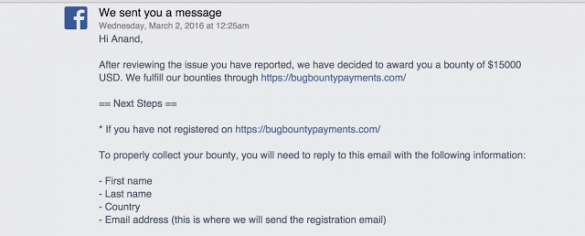

Las canary URLs se utilizan en el código que no debería ser accedido por un tercero, el objetivo no es evitar el acceso sino saber que ha sucedido. El mecanismo se puede usar en otros ámbitos mas allá del código, incluso es una buena forma de saber si algo en nuestra PC está monitoreando lo que hacemos. Ojo, solo nos enteramos si se accede a la URL, puede que se esté almacenando en algún lado y si no es accedida no nos enteramos.

URI:teller, canary URLs a un deploy de distancia

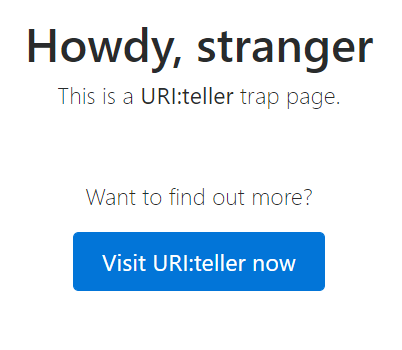

URI:teller (URL no disponible) permite usar el servicio desde su web o realizar un deploy propio, de este modo se puede utilizar un dominio personalizado lo cual puede evitar que un atacante se percate de lo que está a punto de hacer.

Lo que ve la persona que visita la URL del servicio

La implementación disponible en el repositorio está hecha para ser utiliza con Google Cloud.

Si quieren crear sus propias canary URLs pueden hacerlo con otras herramientas como fail2ban.